一、先给大家介绍下NtLmSsp

NtLmSsp(NT LM安全性支持提供者服务)的进程名是lsass.exe,WinXP Home/PRO默认安装的启动类型是手动,它不依赖于其他服务。NT LM的意思即NT LanManger,是NT下提供的认证方法之一,使用了64位的加密手段。NtLmSsp这个服务主要针对RPC(远程过程调用),通常RPC可以选择基于两种通信方式,一种是传输协议,比如TCP/IP、UDP、IPX等,另一种为命名管道(Pipeline)。通常情况下Windows默认选择都是传输协议,而由于RPC是采用非加密传输的,通信数据安全无法得到保证,而NtLmSsp就可向这一类RPC提供安全服务。WinXP中已知的这类RPC应用就是Telnet服务(Telnet也依赖于NtLmSsp),因此无需Telnet服务的单机用户可将NtLmSsp其关闭。

echo.

@rem NT LM Security Support Provider (NTLM 安全性支持提供者)

@rem 微软: 为没有使用命名管道传输的远程过程调用 (RPC) 程序提供安全性。

@rem 补充: 如果不使用 Message Queuing 或是 Telnet Server 那就关了它

@rem 依存: Telnet

@rem 建议: 已停用

sc config NtLmSsp start= DISABLED

在交换机上,把IP,MAC,跟每个交换机端口绑定,就不怕内网攻击。不过有些交换机不能设置,或者是不会设置。

二、着急的看这里

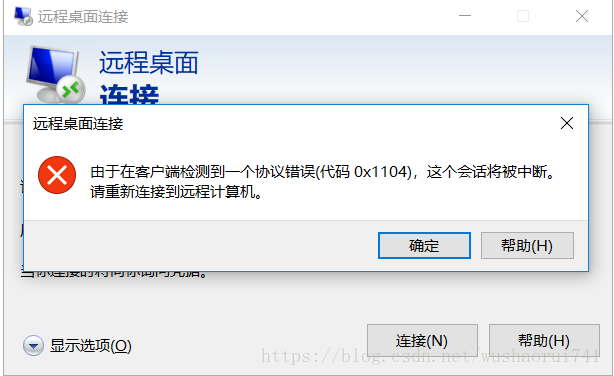

服务器中招了,查看系统安全日志,是这样的:

系统登录日志

用户名:

域:

登录 ID: (0x0,0xC2854A)

登录类型: 3

登录过程: NtLmSsp

身份验证数据包: NTLM

工作站名: WIN-20160728MLB

登录 GUID: -

调用方用户名: -

调用方域: -

调用方登录 ID: -

调用方进程 ID: -

传递服务: -

源网络地址: 222.186.57.184

源端口: 0

成功的网络登录: 用户名: Administrator 域: S2 登录 ID: (0x0,0x59CEC02) 登录类型: 3 登录过程: NtLmSsp 身份验证数据包: NTLM 工作站名: 327 登录 GUID: - 调用方用户名: - 调用方域: - 调用方登录 ID: - 调用方进程 ID: - 传递服务: - 源网络地址: 192.168.1.227 源端口: 1886

看来是的确是被登陆上来了。

服务器的配置: win server 2008 r2 防火墙是开的 预留过系统端口

查看登陆审核进程为:ntlmssp,关于NT LM的审核机制可以wiki上看也可以到microsoft有详细介绍,解决方案:

第一种:使用软件 syspeace

如果攻击源的流量不是特别大,或者并非恶意来源可以使用syspeace来进行短时间内的block,效果就hao 。

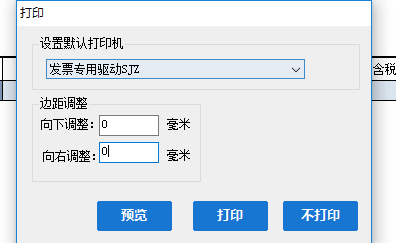

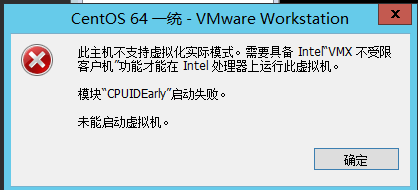

第二种: 运行-gpedit.msc--安全选项 进行NTLM策略控制,彻底阻止LM响应

图片上说的已经很清楚了,就不在一一列举了。应用以上安全策略顿时清净了许多。

第三种:在交换机上,把IP,MAC,跟交换机端口绑定,就不怕内网攻击,不过不是每个交换机都支持这个设置,也不是每个人都精通交换机设置。

评论列表